RememBear是一款专业的密码管理工具。对于密码管理RememBear是一个非常安全好用的软件。为了节省时间并确保您的在线安全性(记住和自动填写所有密码的最简单方法),程序系统使用了严格安全性的最新技术,经过精心设计,以便用户(只有您)可以看到您的敏感数据,并且功能强大。 AES256加密;独立而公开的工具安全代码审查,RememBear for PC可以在任何地方,移动设备或台式机上使用,既简单,安全又美观,您可以随时将Bear放入PC并开始保护密码;当您向帐户添加新密码时,应用程序将使用您的主密码(每次解锁RememBear时输入的密码)对存储的数据进行加密;选择一个强大而独特的主密码来保护您的程序是确保密码安全的重要步骤。为了强调这一点,该应用程序提供了一个提示和评估栏,向您显示设置帐户时主密码的安全性!

安装步骤:

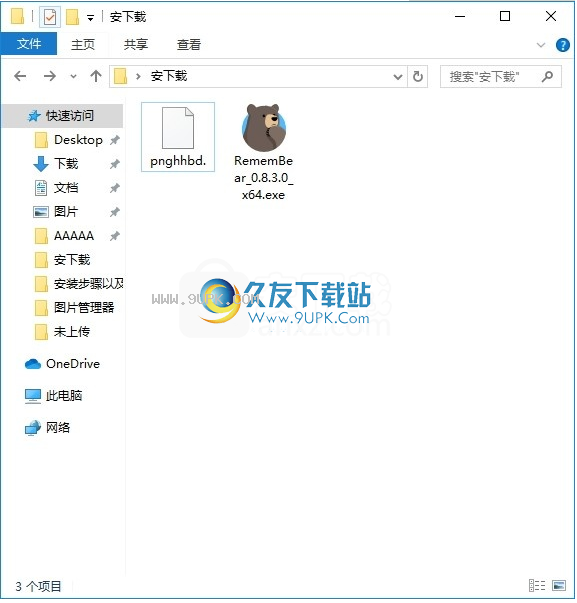

1.用户可以单击本网站提供的下载路径下载相应的程序安装包

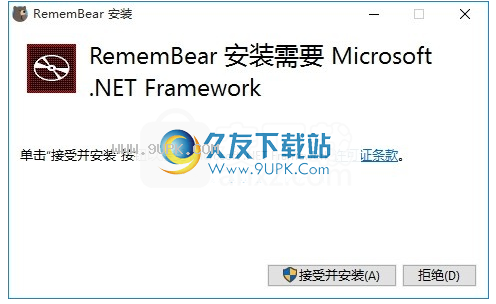

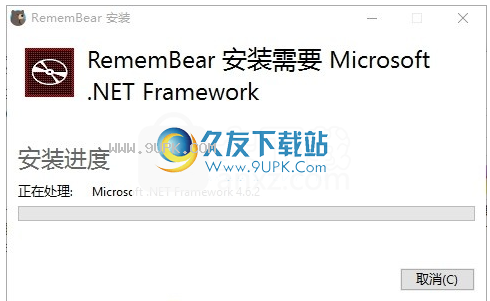

2.只需使用解压功能打开压缩包,双击主程序进行安装,并弹出程序安装界面

3.根据提示单击“安装”,将弹出程序安装完成界面,然后单击“完成”按钮。

软件特色:

加密熊拥有严格的安全性

不要让顽皮的熊欺骗您,RememBear使用的是严格安全的最新技术

严格的安全性,超级AES256加密,了解更多独立审计

RememBear安全性的独立和公共代码审查

友好而平易近人的设计:非常简单,甚至熊也可以使用它。

更快登录:让Bear输入您的密码,然后使用它登录网站。

更快的在线结帐功能可以

访问并自动填写您的信用卡,切勿在购物时停留。

永远不要忘记密码:将密码保存在一个地方,并告别难以忍受的密码重置。

一个存储敏感笔记的地方。这些注意事项需要保护熊。

随处访问:密码将在所有计算机,手机和平板电脑之间自动同步。

软件介绍:

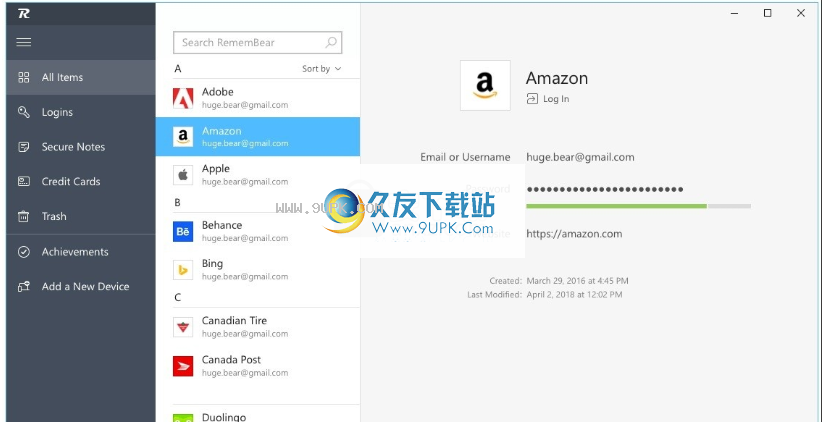

保存登录名,信用卡和安全说明

自动填写密码和信用卡

存储一次性(2FA)代码

密码生成器的成就,教授最佳做法

支持面部和指纹ID

适用iOS,Android,Windows和macOS的应用

Chrome,Firefox和Safari浏览器扩展

跨设备安全同步,端到端AES 256位加密,独立审核

将Remem Bear设计为端到端加密实现

使我们有机会考虑密码管理器在设备和服务器之间存储和同步登录名时可能面临的所有威胁

使用说明:

RememBear安全审核

当您下载密码管理器并开始将敏感密码添加到电子邮件,银行业务和社交帐户等服务时,您将信任该服务。作为客户,您希望加密工具的开发人员创建合理设计和安全的服务。

在过去的几年中,我们一直密切关注密码管理行业,并为所见所闻所困扰。我们已经看到,密码管理器实现的安全体系结构很差,在某些情况下会导致人们泄漏密码。经过多年的TunnelBear保护,我们努力利用我们的经验来构建更安全的密码工具。

从第一天开始的安全

RememBear在发布之前已经过独立的安全审核。今天,我们宣布RememBear Beta已公开并可以下载。在TunnelBear的帮助下,我们为完成常规产品安全审核树立了先例。现在,我们已将这种方法传递给RememBear,RememBear在发布之前已经过独立的安全审查。我们的审计师Cure53在其网站上发布了他们的发现。

从架构到发布的安全性测试

RememBear团队在早期投入了大量时间,并精心设计了构成RememBear的强大的端到端加密系统。在开发开始之前,我们建议的体系结构已与Cure53共享以获取反馈。

经过近一年的发展,在准备向公众发布RememBear的过程中,我们再次引入了Cure53对RememBear的服务程序进行了全面审查。

vers,应用程序和基础架构。他们回顾了应用程序的许多不同迭代,从而使我们能够在开发过程中不断改进方法。使用“白盒”方法,他们可以完全访问我们的系统和代码。

公开,独立审查

今天,我们将共享完整的公共审计,其中包括对初始设计和当前审计结果的反馈。作为审稿人,Cure53的意见和发现是他们自己的,并且已将结果发布在其网站上。

RememBear团队有机会在报告发布之前就报告提供反馈,因为我们认为调查结果不准确或无法再现。像大多数安全审计一样,Cure53也收取审计费用。

结果如何

我们很自豪地分享没有发现关键的安全问题。从架构到开发和测试,我们都在积极预防和发现漏洞,然后加以利用。通过在架构和开发阶段与Cure53合作,我们很自豪地分享没有发现关键的安全问题。在公开发布之前,RememBear团队已解决了所有发现。

您可以在Cure53的网站上阅读完整的报告。

我们对安全的持续承诺

我们的计划是利用所有保护TunnelBear for RememBear的经验以及我们新的密码管理应用程序。我们坚信,良好的安全性需要不断的重新评估,因此我们致力于对所有产品进行定期计划的审核。

透明和主动识别漏洞将是我们安全方法的基石。在接下来的几个月中,我们还将分享对RememBear背后的安全实现的深入了解。我们期待听到您的反馈,并努力使RememBear变得更好。

保护您的RememBear

当我们将RememBear发布到Beta时,我们很高兴收到有关如何构建新密码管理器的一系列主要问题。即使我们花了很多时间来完善Bear动画,我们仍然花更多的时间来考虑RememBear的安全设计。

在本文中,我们希望分享一些用于保护RememBear的加密和安全方法的见解。在接下来的几周内,我们将发布技术白皮书,以深入探讨我们使用的核心功能和技术。

RememBear的目标是提供您可以信任的产品来保护所有密码。我们从一开始就做出的关键设计决策之一就是您将是唯一有权访问RememBear帐户内容的人。为此,我们决定使用端到端加密,它可以授予您对帐户的独占控制权,并为他人提供了更少的访问密码的方式。

构建端到端加密安全产品的挑战是要在安全性和便利性之间找到平衡。 RememBear需要能够安全地存储帐户的内容,同时允许您方便地在任何授权的设备上访问密码。这种轻松的水平带来了挑战,因为在设备之间同步RememBear内容意味着我们需要对设备上的数据进行加密,然后将其传输以存储在服务器上。

设计一个威胁模型,以帮助我们识别人们可能用来拦截或解密RememBear数据的攻击媒介。这一直是我们安全设计的主要挑战。为了防御攻击,我们将成熟的加密技术集成到体系结构中,然后由著名的安全审核员Cure53公开审查了这些工具的实现。结果是为RememBear设计的产品可最大程度地提高安全性和便利性。

为什么我们选择端到端加密

为了使RememBear保留一些最敏感的信息并在所有设备上轻松访问,我们需要将数据存储在服务器上(将来,我们计划提供本地存储选项)。为了确保数据的安全性,我们将对设备上的所有内容进行加密,以在传输过程中,Internet上以及存储在我们服务器中的时间中对它们进行保护。加密信息可以大大降低在我们的服务器上存储敏感数据的风险。

实际上,您的信息唯一一次解密是由您在经过身份验证的设备上进行的。如果有人恶意访问我们的服务器或监视您的Internet连接,他们会发现所有内容都是不可读的加密内容。

在RememBear中加密密码

当您向帐户添加新密码时,RememBear将使用您的主密码(每次解锁RememBear时输入的密码)对存储的数据进行加密。选择一个强大而独特的圣诞节

密码保护RememBear是确保密码安全的重要步骤。为了强调这一点,RememBear提供了一个提示和评估栏,向您显示设置帐户时主密码的安全性。

强密码只是确保帐户安全的第一步。即使是最强的密码也可能留下隐藏的线索,使其更容易猜测。为确保您的主密码尽可能唯一,我们为您提供了一个新的设备密钥(NDK)。您的NDK是一系列字符,这些字符为您的主密码添加了一定程度的随机性,几乎不可能实现暴力破解。例如,如果您的密码是生日,则只能猜测几千个字符的组合,而统一的随机密码(例如您的NDK)将提供数亿个组合。

您的主密码和NDK是用于保护RememBear的基本保护层,但是我们还需要考虑如果有人控制您的设备会发生什么情况。为了保护您的密码,如果设备丢失或被盗,我们设计了RememBear以加密形式存储密码,并仅在准备使用密码时对其进行解密。

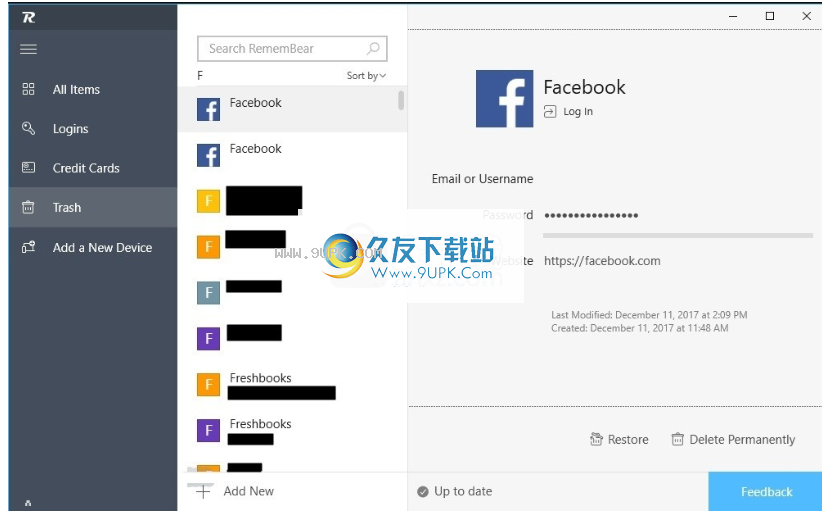

当RememBear显示您帐户中的项目时,它仅显示有关每个项目的最基本的元数据,例如服务名称或与之关联的电子邮件。您可以在列表中看到您的登录名,但是没有解密任何重要的详细信息,例如密码或该项目所附的注释。触摸登录项以在本地解密更敏感的内容,以便您可以查看和使用密码。完成后,RememBear将从内存中删除敏感数据。

如果有人控制了您的设备,则攻击者获得密码的一种可能方法是将您的设备连接到另一台设备,然后下载存储在设备内存中的所有内容。通过仅在需要时解密项目,然后在处理信息后刷新设备的内存,我们可以最大程度地减少存储在内存中的数据量。

在所有设备上使用的应用程序是使密码管理器有用的一项关键功能。在手机上为该服务打开一个新帐户,然后您几乎可以立即在笔记本电脑上访问该帐户,这意味着您不必担心哪个登录信息存储在哪个设备上。

为了同步您的RememBear,您的设备必须在我们的服务器上存储数据的副本。在将数据同步到服务器之前,已使用主密码和新设备密钥对数据进行了加密。但是,我们还添加了其他措施,以确保您的RememBear在存储并传输到我们的服务器时是安全的。

安全的远程密码

为了确保您是唯一可以使用您的主密码从服务器检索数据副本的人,我们使用一种称为安全远程密码的Diffie-Hellman密钥交换形式。简而言之,SRP使我们能够验证您的密码,而我们的服务器实际上不必知道该密码是什么。相反,我们的服务器和您的设备在一系列密码计算(也称为共享机密)值上达成了共识,并将它们来回传递以证明您知道密码,而没有向我们的服务器透露实际密码。

如果有人设法获得对我们服务器的物理访问权限,则使用密钥交换还可以帮助防止机会收集密码。由于主密码未发送到服务器进行验证,因此没有任何东西可以窃取。保护您的主密码很重要,因为它不仅可以用作RememBear的登录名。您的主密码是保护所有其他登录信息的加密密钥之一。

大多数Web服务都会存储您的登录凭据的加密哈希。登录时,密码通过HTTPS发送。当它到达您要登录的服务器时,服务器将根据哈希版本验证您的密码,如果匹配,服务将授予您访问权限。如果有人想要访问我们的服务器或发动中间人攻击,他们可能会窃取所有这些密码。

通过使用SRP方法,即使某人可以捕获握手中的所有信息,他们也将无法登录到您的帐户,因为握手不包含任何登录凭据。

KMS防止离线攻击

尽管您的NDK是RememBear防止离线攻击的基础,但是Amazon Key Management Service(KMS)可以保护存储在我们服务器上的数据。 KMS为我们存储在服务器中的加密数据添加了另一层加密。 KMS加密密钥存储在安全的硬件模块中,该模块只能通过API调用使用。如果我们的服务器受到攻击,则还需要对KMS进行攻击,以便有机会

服务器存储的数据被离线攻击。

传输层加密

不久前,Cloudflare遭受了称为Cloudbleed的安全漏洞,其中一些服务器泄漏了本应由HTTPS加密的纯文本信息。 Cloudbleed向我们展示了HTTPS并不总是足够的,这就是RememBear通过在HTTPS之上使用附加的传输层加密层来减少对HTTPS的依赖的原因。

在不太可能的HTTPS中断情况下,RememBear客户端和服务器之间的通信仍将被加密,以防止明文数据泄漏。

![Dll Hijack Auditor 3.5免安装版[DLL劫持检测工具]](http://pic.9upk.com/soft/UploadPic/2014-10/2014101413392460573.gif)

![Desktop Lock 7.3.2最新汉化版[系统安全防护+存取控制程序]](http://pic.9upk.com/soft/UploadPic/2013-5/2013511349518718.gif)